哈希密码爆破工具hashcat

前言

hashcat是世界上最快,最先进的密码恢复实用程序,为300多种高度优化的哈希算法提供了五种独特的攻击模式。hashcat支持Linux,Windows和macOS平台,且支持使用CPU,GPU和其他硬件加速器计算,并具有分布式密码破解的功能。

参数

经典字典破解用法

1 | |

使用实例

本文使用最常用的两种加密:linux系统密码(sha512)和windows系统密码(NT

HASH)做实例,并使用最常用的两种攻击方式进行演示。

字典破解linux系统密码

查看linux hash的方式是打开/etc/shadow直接查看,/etc/shadow文件中每一行代表一个用户以及其密码hash以及密码配置信息,以如下格式分布。

1 | |

其他字段都较好理解,其中加密密码和最后一次修改时间需要解释一下:

加密密码中如果第一个字符为!或者*的话,说明这是一个不能登录的账户,其他情况格式为$id$salt$encrypted

根据id可以判断加密方式,第二个$到第三个$之间的字段为salt,第三个$之后的字段为密码hash。

常见的情况

1 | |

最后一次修改时间是从1970-01-01开始计算的,每天加1,所以会显示为这样一个数字,我们可使用如下命令计算修改时间

1 | |

了解了linux系统密码保存的情况,就可以提取出来使用hashcat破解,我们需要提取第二个冒号到第三个冒号之间的字段保存到一个文件root.txt中

1 | |

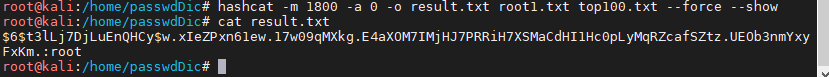

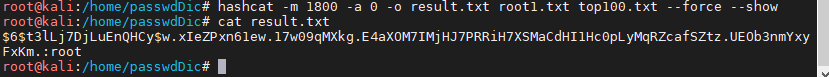

然后使用准备好的字典top100.txt破解,将破解结果保存在result.txt中

1 | |

掩码破解windows用户密码

查看windows hash的工具非常多,为了省事我直接使用前面文章介绍过的工具LaZagne 就不重复介绍新工具了 http://uuzdaisuki.com/2019/12/07/%E4%B8%A4%E6%AC%BE%E5%AF%86%E7%A0%81%E6%8F%90%E5%8F%96%E5%B7%A5%E5%85%B7%E7%9A%84%E9%85%8D%E7%BD%AE%E5%92%8C%E4%BD%BF%E7%94%A8/

提取到windows hash如下

1 | |

我们需要提取后方的NT-HASH用来破解,即f9e37e83b83c47a93c2f09f66408631b存入test.txt,由于我设置的是三位字母三位数字的密码,使用如下掩码进行爆破

1 | |

可以很快得到结果

参考资料

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!